Posted by YUSUF RICKY on 03:45 in Cisco | No comments

Konfigurasi Port Security Violation Pada Cisco Packet Tracer

Assalamualaikum wr wb.

A.Pengertian

Port Security adalah sebuah trafik kontrol yang bekerja di layer 2 data link. berfungsi untuk mendaftarkan dan membatasi perangkat end devices mana saja yang dapat terkoneksi pada suatu port di switch tersebut.

B.Latar Belakang

Secara default ketika port pada switch digunakan switch akan menyimpan MAC addressnya pada mac address tabel atau tabel filter. Kita dapat menambahkan port security atau pengamanan port pada switch agar port yang ada tidak disalah gunakan oleh seseorang seperti menambahkan host pada port kita, hub, access point.

C.Alat dan Bahan

1. Pc/laptop

2. Cisco packet tracer yang sudah terinstall

D.Maksud dan Tujuan

Kegiatan ini bermaksud agar kita mengetahui bagaimana cara kita mengamankan perangkat-perangkat jaringan kita terutama Switch dari ulah orang-orang yang tidak bertanggung jawab dan mengetahui bagaimana mengkonfigurasi security dari switch tersebut.

E.Langkah Langkah

1. Pertama Hidupkan komputer anda dan bukalah aplikasi Cisco Packet Tracer anda, Lalu pada konfigurasi port security static ini, perangkat-perangkat yang saya gunakan adalah 1 Switch dan 3 Laptop....setelah itu Hubungkan antar perangkat-perangkat tersebut menggunakan kabel Straight Trough, Karena perangkat-perangkat yang terhubung ke switch tersebut tidak memiliki sistem kerja yang sama dengan Switch.

2. Di IP Configuration, masukkan IPnya sesuai dengan Topologinya tadi.

>laptop1

>laptop2

>laptop3

3. Selanjutnya kita lakukan configurasi port securitynya untuk port Switch yang terhubung ke perangkat-perangkat tersebut. Caranya klik pada Switch --> pindah ke tab CLI.Pada pengaturan Switch mode CLI, kita atur port security violation untuk port-portnya. Bedanya dengan port security Static dan Sticky adalah di port security violation ini, selain kita tidak perlu memasukkan Mac Address Secara manual, pada mode violation ini kita bisa menentukan tindakan apa yang akan terjadi / kita berikan jika sambungan Port switch tidak cocok dengan Mac Address yang telah didaftarkan. Untuk tindakannya sendiri ada 3 yaitu shutdown, protect, dan restrict. Untuk mengkonfigurasinya lakukan perintah berikut :

#############Interface fa0/1###############

Switch>enable

Switch#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int fa0/1

Switch(config-if)#switchport mode acces

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#exit

Switch(config)#

#############Interface fa0/2###############

Switch(config)#int fa0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation protect

Switch(config-if)#exit

Switch(config)#

#############Interface fa0/3###############

Switch(config)#int fa0/3

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation restrict

Switch(config-if)#exit

Switch(config)#

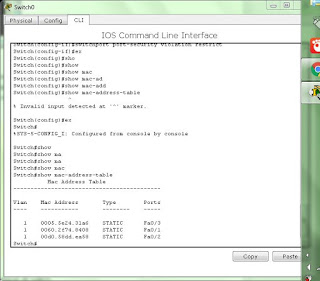

lihat gambar berikut :

NB : Jadi pada Topologi ini saya mengatur aksinya yaitu untuk fa0/1 = shutdown, fa0/2 = Protect, dan fa0/3 = Restrict.

4. Kemudian lakukan ping antar perangkat-perangkat tersebut agar mac-address-tablenya dapat terbentuk.

>LAPTOP1

>LAPTOP2

>LAPTOP3

5. Lalu kita check, apakah mac address table pada switch sudah terbentuk atau belum, caranya ketikkan perintah "show mac-address-table" di Privilege mode. Dari sini terlihat bahwa ke tiga port pada switch sudah terdaftar sebagai port yang bertipe Static.

Lihat jajalan saya??....hehehee -__-

5. Setelah itu lalu kita balik port portntya....misalnya port laptop1 sebelumn\yakan fa0/1 dipindah menjadi port6 fa0/2...dan laoptop yang lain juga di pindah sama seperti laptop1...begitu. (maap gak ada gambar lupa ss).

6. Kemudian coba anda lakukan ping antar satu perangkat ke perangkat lain, pasti tidak akan bisa atau Request Time Out. Ini dikarenakan anda telah mengubah sambungan port pada switchnya, sedangkan anda tadi sudah mendaftarkan port security untuk port-port tersebut. Maka saat terjadi sambungan antara port pada switch dengan perangkat yang Mac Addressnya tidak terdaftar, maka switch akan melakukan aksi terhadap port tersebut sesaui dengan aksi yang telah kita atur tadi.

>LAPTOP1

>LAPTOP2

>LAPTOP3

7. Setelah ping dilakukan, maka port akan menerapkan aksi-aksi yang telah diatur pada saat pembuatan port security tadi seperti dibawah ini. Ketika kita pakai Action Shutdown, maka paket data tidak dikirim dan portnya langsung tershutdown. Namun jika kita gunakan Protect dan Restrict. Paket data tidak akan terkirim (tidak bisa di ping), namun portnya tidak mati alias masih tetap hidup.

TAAAARAAAAAAAA::::::::::::####@@@@@@$$$$$$$$%%%%%%^^^&&&&&&&&&&

8. Kita juga bisa memonitoring port yang terkena port-security dengan cara mengetikkan perintah "show port-security" pada mode Previlege.

Switch#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

--------------------------------------------------------------------

Fa0/1 1 1 1 Shutdown

Fa0/2 1 1 0 Protect

Fa0/3 1 1 8 Restrict

----------------------------------------------------------------------

Switch#

Lihat hasil yang saya jajal :

F.Hasil dan Kesimpulan

Dengan melakukan kegiatan konfigurasi port security static ini, membuat Switch kita menjadi sangat aman. Ini dikarenakan switch kita tidak bisa di akses secara sembrangan pada port-port yang sudah terdaftar. Kekurangannya adalah jika kita ingin menambahkan orang yang ingin mengakses switch kita, maka kita harus menambahkan Mac Addressnya secara manual.

G.Refrensi :

- Ebook : MODUL CISCO IDN.pdf

Wassalamualaikum wr wb.

0 comments:

Post a Comment